MAC-Learning Port mit Aruba Clearpass

Mit Aruba Clearpass können unterschiedliche Methoden der Portabsicherung für Switches realisiert werden. Die empfehlenswerteste Variante unter einem sicherheitstechnischen Blickpunkt ist die Authentifizierung gegen den Switchport mittels EAP-TLS und Zertifikaten. Bei dieser Methode können die Anmeldeparameter in der Regel weder exportiert noch gefälscht werden. Das Problem mit EAP-TLS und anderen EAP-Methoden ist, dass auf allen Geräten im Netzwerk der Netzwerkadapter entsprechend konfiguriert werden muss. In der Praxis gibt es allerdings eine Vielzahl an Geräten, welche jegliche Form von EAP-Methoden nicht unterstützen. Diesen Geräten muss in der Regel trotzdem ein Zugang zum Netzwerk gewährt werden. Für kabelgebundene Netzwerke, existiert in der Regel die Möglichkeit, eine MAC-Authentication einzurichten. Dabei authentifiziert der Switch das am Port angeschlossenen Gerät mit der MAC-Adresse. Der Nachteil bei dieser Methode ist die kaum vorhandene Fälschungssicherheit. Bei vielen Geräten steht die MAC-Adresse auf Etiketten auf dem Gerät. Diese kann von potenziellen Angreifern abgelesen und somit zur Authentifizierung gegen das Netzwerk kopiert werden. Empfehlenswert ist eine MAC-Authentifizierung nur als Fallback-Authentifizierungs-Methode in einem Netzwerk. Der Vorteil jedoch ist, dass bei der MAC-Authentifizierung der Client nicht gesondert konfiguriert werden muss. Die Authentifizierung wird vom Switch gegen einen Radius-Server wie Aruba Clearpass ausgeführt. Ein entsprechender Switch verwendete bei der Authentifizierung die MAC-Adresse eines am Port angeschlossenen Clients als Username und Passwort.

Während ein Client für MAC-Authentifizierung nicht gesondert konfiguriert werden muss, muss der Radius-Server über eine Liste von MAC-Adressen verfügen, für die eine MAC-Authentifizierung zulässig ist. Mit Aruba Clearpass haben wir unterschiedliche Herangehensweisen, um das Bekanntmachen einer MAC-Adresse zu erleichtern.

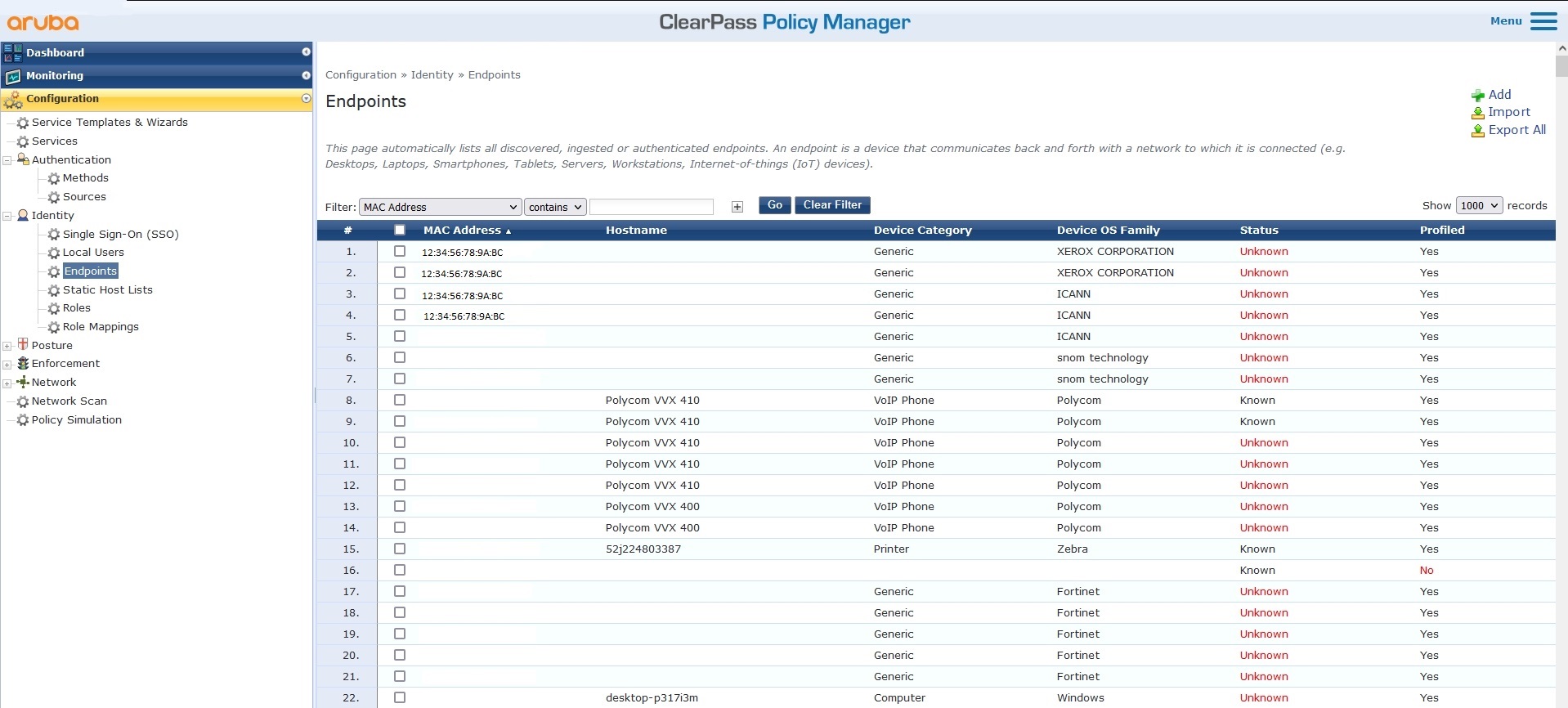

Aruba Clearpass sammelt alle MAC-Adressen in der Endpoint-Datenbank. Immer wenn eine Radius- oder TACACS-Anfrage an Clearpass gestellt wird, erzeugt Aruba Clearpass einen entsprechenden Endpoint-Eintrag des Clients in seiner Datenbank. Diese können dann für eine MAC-Authentication verwendet werden, wenn ein entsprechender Service konfiguriert ist.

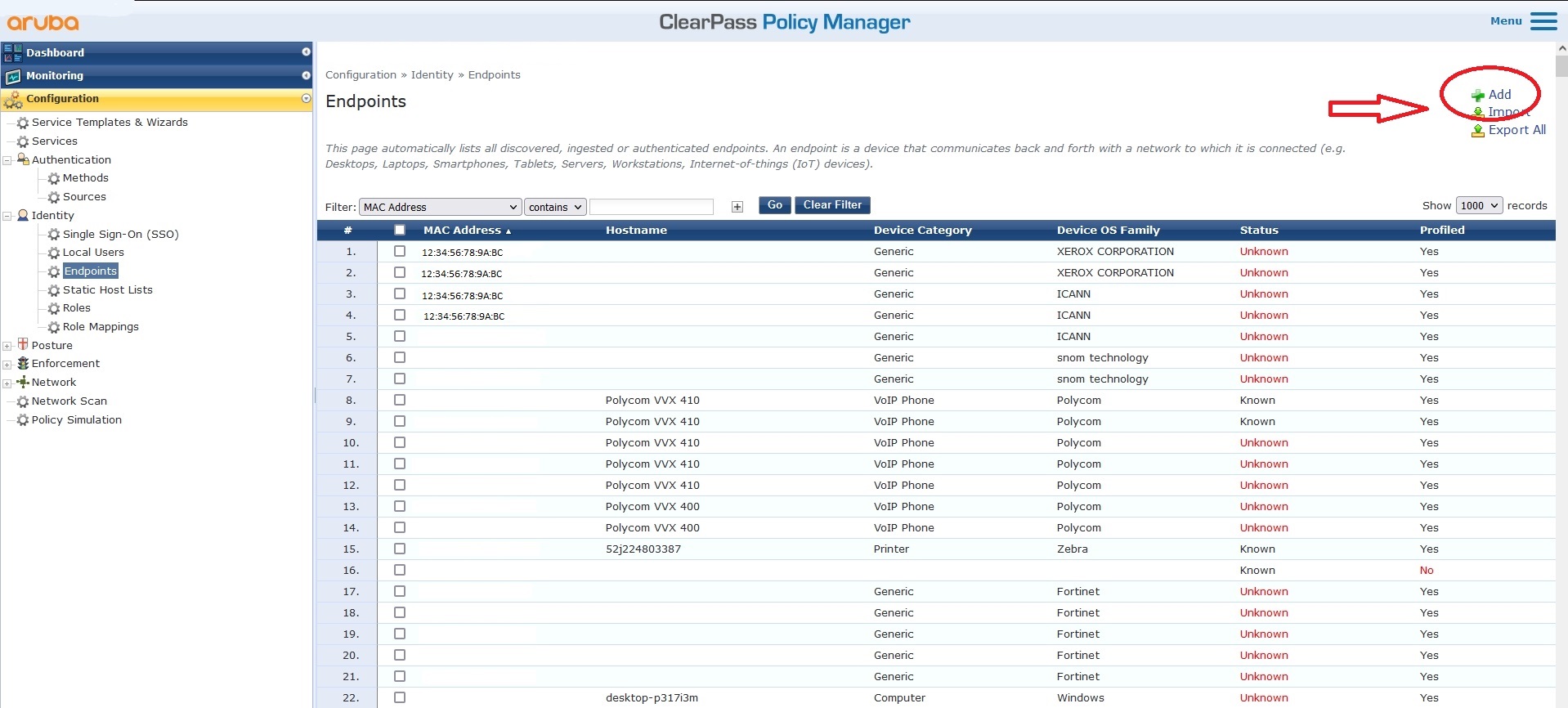

Die herkömmliche Methode die Endpoint Datenbank zu füllen, ist alle MAC-Adressen einzeln oder mittels einer Datei hinzuzufügen. Dazu können wir in Clearpass in der Endpoint-Datenbank entweder Add zum einzelnen Hinzufügen oder Import zum Dateiupload anklicken. Um eine Datei im Clearpass hochzuladen, exportiert man am besten die bestehende Datenbank. Die dadurch heruntergeladene Datei beinhaltet die entsprechende Syntax.

Für größere Umgebungen mit vielen Clients skaliert dieser Ansatz allerdings nur schlecht. Deshalb gibt es weitere Methoden, um die Endpoint-Datenbank automatisch zu befüllen. Eine Methode, um dies zu tun, ist einen Service für MAC-Authentication einzurichten, welcher alle Clients ungeachtet jeglicher Details in das Netzwerk lässt. Danach können alle Switchports im Netzwerk mit MAC-Authentifizierung abgesichert werden und die Datenbank füllt sich. Sind alle Geräte angelernt, wird der Service umgestellt, sodass nur noch Endpoint-Einträge mit dem Known-Flag per MAC-Authentifizierung ins Netzwerk gelassen werden. Da es sich hierbei um nicht allzu viele Geräte handeln sollte, ist entweder ein händisches Setzen des Flags gefordert oder die Einrichtung eines MAC-Learning Ports. Hierbei wird ein einzelner oder einige wenige Switchports definiert, welche angeschlossene Clients automatisch mit dem Known-Flag versehen und somit für die MAC-Authentifizierung zulassen. Sollen also neue Geräte für die MAC-Authentifizierung eingerichtet werden, müssen diese nur einmal an den entsprechenden Port angeschlossen werden. Dieser sollte sich in einem Bereich befinden, in dem er nur für IT-Mitarbeiter mit entsprechender Berechtigung zugänglich ist.

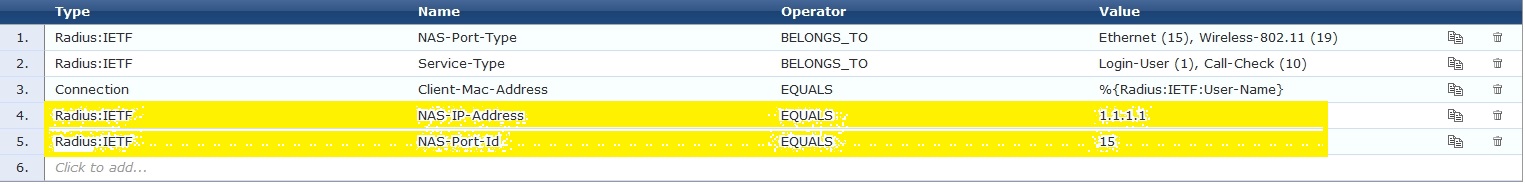

Für einen MAC-Learning Port fügen wir zunächst einen neuen Service im Clearpass hinzu. Diese muss vom Typ MAC Authentication sein. Unter More Options wählen wir Authorization. Als Service Rules fügen wir zu den automatisch Hinzugefügten noch Folgendes hinzu:

Dadurch stellen wir sicher, dass nur Anfragen des Switches mit der IP-Adresse unter 4. und von dem unter 5. aufgelisteten Port in diesem Service abgearbeitet werden.

Im Reiter Authentication wählen wir als Methode [Allow All MAC AUTH] und als Authentication Source die Endpoint-Datenbank. Die Methode [Allow All MAC AUTH] unterscheidet sich von der Methode [MAC AUTH] nur hinsichtlich der Tatsache, dass bei Verwendung von [MAC AUTH] das Known-Flag gesetzt sein muss. Die Reiter Authorization und Roles können wir überspringen. Unter Enforcement fügen wir eine neue Policy hinzu. Das können wir über die Schaltfläche Add New Enforcement Policy.

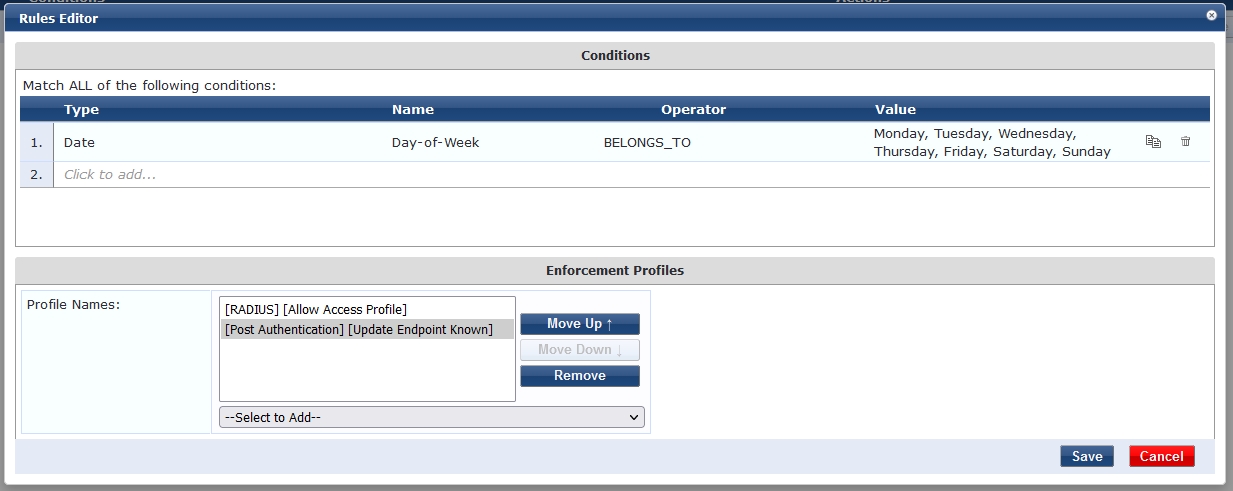

In der Policy wählen wir Typ RADIUS und als Default Profile das [Deny Access Profile]. Unter Rules konfigurieren wir eine Regel entsprechend der folgenden Abbildung:

Diese Regel wird immer erfüllt und lässt zum einen den Client ins Netzwerk und zum anderen wird das Known-Flag gesetzt. Außerdem können wir dem Port hier auch ein entsprechendes VLAN zuweisen, damit ein neuer Client eingerichtet werden kann. Tun wir dies nicht, greift das auf dem Port konfigurierte VLAN. Im Anschluss können wir die Regel sowie die Policy und den Service speichern. Vergesst nicht, den Service mittels Reorder an die richtige Stelle in euerer Service-Liste zu rücken. Da der Service nur für den entsprechenden Port ausgeführt wird, kann er ruhig etwas höher in der Liste stehen.